Как защитить передаваемую информацию?

Посетитель нашего сайта обратился с просьбой о консультации по защите информации клиентов:

Что ж, эта задача для многих актуальна во все времена. Информационная безопасность — это отдельное направление в IT.

Как похищают информацию и взламывают информационные системы?

Действительно, для того чтобы защититься от утечки информации прежде всего нужно понимать отчего такие утечки случаются. Как происходит взлом иформационных систем?

Большинство проблем с безопасностью — изнутри

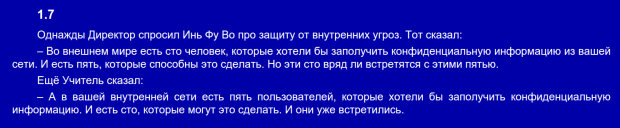

Возможно для опытных специалистов по безопасности это и звучит банально, но для многих людей это будет откровением: большая часть проблем с информационной безопасностью происходит по вине самих пользователей информационных систем. Я ткну пальцем в небо и моя цифра взята «с потолка», но по моему мнению и опыту 98% всех хищений и взломов происходят либо по халатности пользователей, либо умышленно, но опять же изнутри. Поэтому, бОльшую часть усилий стоит направить именно на внутреннюю безопасность. Самое интересное, что я читал по этому поводу, это одно из суждений учителя Инь Фу Во:

Другими словами, мотивы для утечки информации и способы её устроить, рождаются именно изнутри, и чаще всего в таком деле фигурируют те люди, которые уже и так имеют доступ к этой информации.

Кстати, я рекомендую весь свод притч по вышеприведенной ссылке. Это лучшее, что мне встречалось об информационной безопасности, особенно из доступного и понятного не IT-специалисту.

Сюда же можно отнести и всевозможные вирусы, трояны, зловредные расширения для браузеров. Поскольку эти вещи проникают в компьютеры пользователей просто по незнанию. И если пользователь с зараженного компьютера будет работать с важной информацией — то соответственно с помощью этих вещей можно похитить и её. Сюда же относим и плохие пароли, социальную инженерию, фейковые сайты и письма — со всем этим легко справляться, нужно просто быть внимательным.

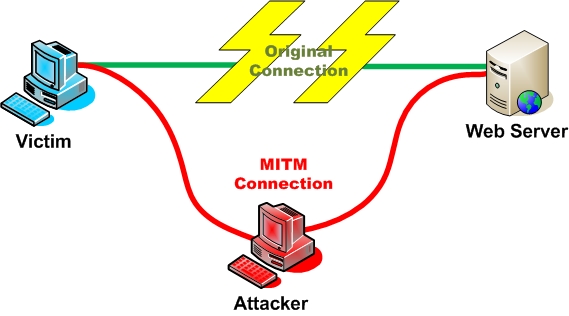

Атаки MITM

Этот пункт будет следующим в списке, поскольку это самый очевидный способ для хищения информации. Речь идёт о перехвате. Аббревиатура означает Man In The Middle — человек на середине. То есть, для кражи информации происходит как бы вклинивание злоумышленника в канал передачи данных — он изобретает и использует какой то способ, для того чтобы перехватить данные на пути их следования.

Как происходит перехват информации

В свою очередь, способов организовать MITM тоже много. Это и всевозможные фейки сайтов и сервисов, различные снифферы и прокси. Но суть всегда одна — злоумышленник заставляет «думать» какую-либо из сторон, что он — это другая сторона и при обмене все данные проходят через него.

Как защититься от перехвата информации?

Способы тоже очевидны. И сводятся к двум:

- Не допустить, чтобы злоумышленник мог вклиниться в процесс обмена данными

- Даже если исключить это невозможно и каким-то образом произошло — не допустить чтобы злоумышленник смог читать и использовать перехваченную информацию.

Варианты организации этого тоже не отличаются многообразием, по крайней мере в своей сути. Реализаций конечно же достаточно. Давайте рассмотрим именно суть этих методов защиты.

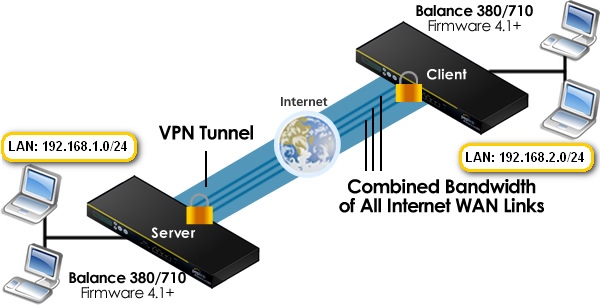

Использовать туннелирование и виртуальные приватные сети

VPN — Virtual Privat Network. Наверняка слышал о нём каждый. Это первый, и часто единственный, способ, который позволяет организовать безопасное информационное пространство для обмена нескольких учреждений. Суть его — построение сети туннелей поверх глобальной незащищенной сети (Интернет). Именно такой способ я и рекомендую как первый к внедрению в подобной системе офисов. VPN позволит офисам работать как-бы в единой локальной сети. Но связь между офисами будет происходить по интернету. Для этого между офисами организовываются VPN-туннели.

Примерно таким образом это работает. VPN-туннель, это как бы «труба» в интернете, внутри которой проложена ваша локальная сеть. Технически, такой тунель можно организовать множеством способом. Самих VPN — есть несколько реализаций — это и pptp, и l2tp, ipsec. SSH позволяет строить туннели без сложной настройки — получается такой «VPN на коленке». Это конечно не исключает возможности для MITM — данные можно перехватить, «подключиться к трубе». Но здесь мы и переходим ко второму пункту защиты — шифрованию.

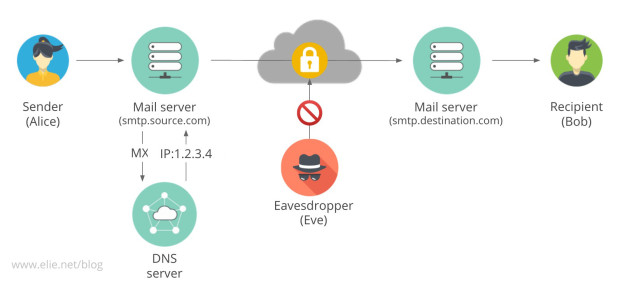

Шифрование данных в сети

Для того чтобы атака MITM не могла быть успешной, достаточно зашифровать все передаваемые данные. Я не буду вдаваться в подробности, но суть такова, что вы превращаете передаваемый между вами трафик в нечитабельную субстанцию, которую невозможно прочитать и использовать — шифруете. При этом, расшифровать эти данные может только адресат. И наоборот.

Соответственно, даже если злоумышленник сумеет организовать MITM-атаку — он перехватит передаваемые вами данные. Но он не сможет их расшифровать, а значит никакого вреда не нанесёт. Да и не будет он организовывать такую атаку, зная что вы передаете шифрованные данные. Так вот, та самая «труба» из предыдушего пункта, это именно шифрование.

В принципе, вся современная информационная безопасность сводится именно к этим двум вещам — туннелированию и шифрованию. Тот же https — это только шифрование, данные передаются открыто, в глобальной сети, любой желающий может организовать атаку и перехватить их. Но пока у него нет ssl-сертификатов и ключей для расшировки этих данных — ничем это и никому не грозит.

Защита путем обучения пользователей

Это те самые пресловутые 98%. Даже если вы построите сверхшифрованные двойные туннели с двухфакторной аутентификацией — это ничем вам не поможет, пока пользователи могут подхватить троян или использовать слабые пароли.

Поэтому, самым важным в защите является именно забота об обучении пользователей. Я давно этим стараюсь заниматься и на сайте уже есть некоторые материалы, которые в этом могут помочь:

- Суть антивирусной защиты — как использовать компьютер без антивируса. Здесь я постарался подробно раскрыть вопросы о том, что такое вредоносное ПО и вирусы и как жить не находясь в постоянном страхе чем-то «заразить» свой компьютер, даже без антивируса.

- Как придумать сложные, но легкозапоминающиеся пароли — описывал свой, довольно простой метод генерации сильных паролей «из головы».

Я думаю, после прочтения данной статьи и этих мануалов вы будете знать об информационной безопасности больше, чем 90% людей :) По крайней мере, вы сможете задавать уже более конкретные вопросы и находить чёткую информацию.

А тем временем, у меня есть новость, друзья. Мы идём в SMM! И я рад представить вам нашу группу на Facebook — https://www.facebook.com/groups/answIT/. Подключайтесь! Там мы сможем помогать друг другу всё на ту же тему — информационные технологии и любые вопросы о них.

Сохраните для друзей или чтобы прочесть в другой раз: